インターネット・リレーの設定

リレーを構成して、VPN を使用せずにインターネットにのみ接続しているクライアントを、企業ネットワーク内にあるかのように管理できます。

この方法により、企業ネットワークの外部 (自宅、空港、コーヒー・ショップなど) に存在するコンピューターを BigFix を使用して管理し、以下を処理を行うことができます。

- 更新されたプロパティーと Fixlet ステータスをレポートする。

- コンソール・オペレーターによって定義された新しいセキュリティー・ポリシーを適用する。

- 新しいパッチまたはアプリケーションの適用環境を受け入れる。

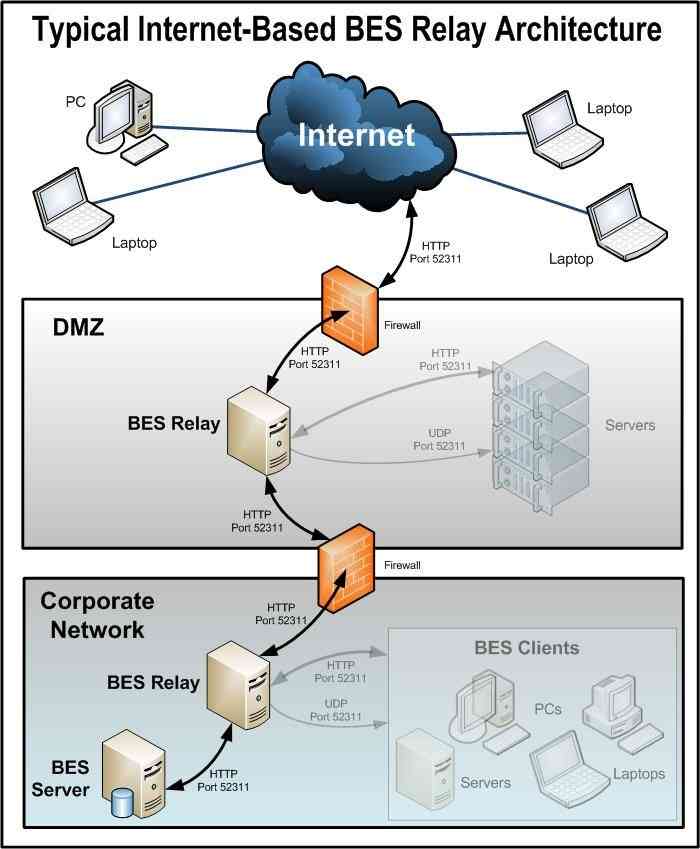

この構成は、企業ネットワークから切断されることが多いモバイル・デバイスを管理する場合に特に便利です。以下の図は、DMZ ネットワークに存在する可能性のある、一般的なインターネット・ベースのリレーを示しています。

インターネットに接続されたリレーを設定することで、外部クライアントはリレーを検出して接続できるようになります。この図では、クライアントは以下のタイプのリレーを選択できます。

- 手動でのリレー選択: コンソールを使用して、インターネットに接続されたリレーの DNS 別名 (または IP アドレス) をプライマリー、セカンダリー、またはフェイルオーバーのリレーとして手動で選択することで、クライアントを構成できます。フェイルオーバー・リレーの設定について詳しくは、登録を参照してください。

- 自動リレー選択: ICMP トラフィックでインターネットから DMZ ベースのインターネットのリレーを行うことができる場合、自動リレー選択を利用して、(企業ネットワーク内かインターネット上のいずれかで) クライアントが場所を移動する間に最も近いリレーを検出できるようにできます。インターネット上の外部クライアントの場合、インターネットに接続されたリレーのみ、検出して接続することができます (インターネットから企業ネットワーク内のリレーへの ICMP トラフィックはブロックされるため)。 注: リレー・アフィリエーション機能を使用して、最も適切なリレーを検出するようにクライアントを構成できます。詳しくは、「リレー・アフィリエーション」および「https://bigfix-wiki.hcltechsw.com/wikis/home?lang=en-us#!/wiki/BigFix%20Wiki/page/Relay%20Affiliation」を参照してください。

次に、一般的なインターネット・ベースの BigFix リレー・アーキテクチャーで、リレー、クライアント、およびファイアウォールがどのように構成されているかを説明します。

- リレーは DMZ に適用され、内部 DMZ ファイアウォールによって、企業ネットワーク内の DMZ リレーと指定されたリレー間の BigFix トラフィック (HTTP ポート 52311) のみが許可されます。この設計は双方向トラフィックを示唆しており、内部企業ネットワーク内のリレーへのネットワーク接続を開始するために、インターネットに接続されたリレーのみを許可する設計とは対照的です。これにより、インターネットに接続されたリレーに対して新しいコンテンツを即時に通知し、コンテンツのリアルタイム同期を維持できるため、クライアントの応答時間を短縮することができます。インターネットに接続された BigFix リレーと、企業ネットワークのリレーの間に双方向通信を確立できない場合、インターネットに接続されたリレーを、新しいコンテンツを取得するためにその親 (企業ネットワーク内のリレー) を定期的にポーリングするように設定する必要がありますコマンド・ポーリングの構成について詳しくは、「コマンド・ポーリング」を参照してください。

認証

として設定されていないインターネットに接続されたリレーを含む BigFix デプロイメントは、セキュリティー脅威にさらされます。この状況でのセキュリティー脅威は、リレーおよびコンテンツや操作への認証されていないアクセスを引き起こし、それらに関連付けられているパッケージを秘密情報を含む 「リレー診断」ページにダウンロードする可能性があります (秘密情報の例: ソフトウェア、脆弱性情報、パスワード)。リレーが認証として設定されている場合、ご使用環境での BigFix クライアントのみがそれに接続でき、クライアント間の通信は TLS (HTTPS) を介して発生します。また、この設定は、リレーおよびサーバーの診断 ページへの認証されていないアクセスを防止します。インターネットに接続されたリレーを認証として設定する方法については、認証リレー を参照してください。

- DMZ と内部企業ネットワーク間にリレー通信が構築されたら、外部ファイアウォールも開いて、インターネット・ベースのクライアント・トラフィック (HTTP ポート 52311) が DMZ リレーに到達できるようにする必要があります。また、ICMP トラフィックが外部ファイアウォールを通ってインターネットに接続されたリレーに到達できるようにすることで、外部クライアントが自動リレー選択プロセスを実行できるようになります。

- 外部クライアントが DMZ ベースのインターネット・リレーを検出できるようにするために、リレーに DNS 別名 (または IP アドレス) が割り当てられます。この DNS 別名は、特定の IP アドレスに解決できる必要があります。

- リレーに DNS 別名 (または IP アドレス) を認識させるには、「BES Relay Setting: Name Override」Fixlet を DMZ ベースのインターネット・リレーに適用します。

- インターネット・リレーのリレー診断を無効化 (

_BESRelay_Diagnostics_Enableを設定) する、 または、ページをパスワード保護 (_BESRelay_Diagnostics_Passwordを設定) します。この構成設定について詳しくは、リレー診断 を参照してください。リレー診断について詳しくは、リレーおよびサーバーの診断 を参照してください。

- インターネットから DMZ ベースのインターネット・リレーを介して、最終的にはメイン・サーバーに到達するように構築されたすべての BigFix 通信パスを使用する次の手順は、所定の BigFix インフラストラクチャーで使用できるさまざまなリレー選択方法に応じて異なります。

- 動的ポリシー設定をインターネット・ベースのクライアントに適用して、外部エージェントにより適した構成を行うことができます。例えば、新しいコンテンツについての通常の通知方法 (ポート 52311 での UDP ping) では外部のクライアントにアクセスできない可能性があるため、動的設定を使用して、デフォルトの 24 時間よりも短い間隔で、クライアントに新しいコンテンツをチェックさせることができます。コマンド・アンケートの設定について詳しくは、https://hclpnpsupport.hcltech.com/csm?id=kb_article&sysparm_article=KB0023210 を参照してください。