Configuration d'une partie utilisatrice de confiance pour le serveur de coffre d'ID

Définissez une partie utilisatrice de confiance dans ADFS (Active Directory Federation Services) pour le serveur de coffre d'ID Domino. Ces procédures décrivent les étapes à suivre pour ADFS 3.0 et ADFS 4.0.

Pourquoi et quand exécuter cette tâche

Procédure

- Pour ADFS, sélectionnez .

- Parcourez le dossier Parties utilisatrices de confiance.

- Sélectionnez .

- Cliquez sur Démarrer pour exécuter l'assistant Ajouter une partie utilisatrice de confiance.

-

Dans la fenêtre Sélectionner une source de données, sélectionnez Importer les données relatives à une partie utilisatrice de confiance depuis un fichier, puis sélectionnez le fichier idp.xml que vous avez exporté depuis le document de configuration d'IdP du serveur de coffre d'ID correspondant. Cliquez ensuite sur Suivant.

Remarque : Lorsque vous effectuez une exportation depuis le fichier idp.xml, les valeurs des étapes 6 à 10 sont remplies automatiquement. Si vous sélectionnez Entrer manuellement les données sur la partie utilisatrice de confiance, entrez vous-même ces valeurs.

- Dans la fenêtre Sélectionner le nom affiché, entrez un Nom affiché pour représenter le fournisseur de services, par exemple Coffre Renovations Domino. Cliquez sur Suivant.

- Dans la fenêtre Choix d'un profil, sélectionnez Profil AD FS et cliquez sur Suivant.

-

Dans la fenêtre Configurer le certificat, cliquez sur Suivant.

-

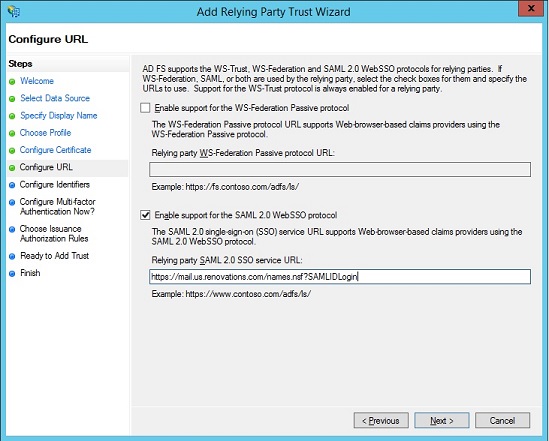

Dans la fenêtre Configurer l'URL, sélectionnez Activer le support pour le protocole SAML 2.0 WebSSO. Dans le champ URL du service SAML 2.0 SSO de la partie de confiance, saisissez l'URL suivante :

https://<host>/names.nsf?SAMLIDLoginoù <host> est un serveur Web ou le serveur de coffre d'ID, en fonction de si vous utilisez ou non la connexion fédérée Web

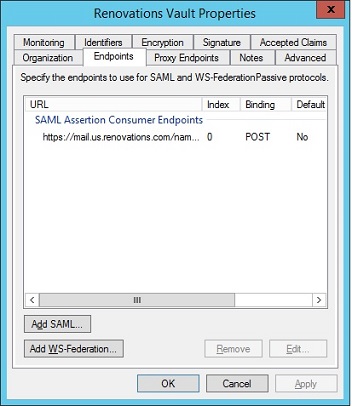

L'exemple suivant affiche un nom d'hôte spécifié pour un serveur Web lorsque vous utilisez la connexion fédérée au Web :Tableau 1. Indiquez le nom d'hôte URL du service SAML 2.0 SSO de la partie de confiance dans le serveur de coffre d'ID Partie utilisatrice de confiance. Si vous utilisez la connexion fédérée au Web Si vous utilisez la connexion fédérée à Notes Spécifiez le nom de l'hôte DNS d'un serveur Web qui participe à la connexion fédérée. Par exemple :https://mail.us.renovations.com/names.nsf?SAMLIDLogin- Vous remarquerez que la chaîne de l'URL se termine par

/names.nsf?SAMLIDLogin. Cette chaîne est différente de la fin de la chaîne de l'URL d'un document de confiance d'un serveur Web, qui est/names.nsf?SAMLLogin. - Indiquez le nom d'un hôte de serveur Web plutôt que le nom d'un hôte du serveur de coffre d'ID. Ainsi, les utilisateurs iNotes sont autorisés à obtenir les droits d'accès depuis le serveur de coffre d'ID pour la connexion fédérée.

- Le nom d'hôte doit correspondre au nom d'hôte inclus dans le champ Noms d'hôtes ou adresses mappés vers ce site dans le document de configuration IdP du serveur Web que vous avez créé. N'utilisez pas le nom d'hôte spécifié dans le document de configuration IdP du serveur de coffre d'ID.

- Vous pouvez spécifier un seul hôte serveur Web par document de confiance.

- Si plusieurs hôtes de serveur Web se trouvent derrière un équilibreur de charge, spécifiez le nom de l'équilibreur de charge ici. S'il n'y a aucun équilibreur de charge, répétez la procédure et créez un document de confiance distinct pour chaque serveur Web.

Spécifiez le nom de l'hôte DNS d'un serveur de coffre d'ID Domino qui participe à la connexion fédérée. Par exemple :https://vault.domino1.us.renovations.com/names.nsf?SAMLIDLogin- Le nom d'hôte doit correspondre au nom d'hôte inclus dans le champ Noms d'hôtes ou adresses mappés vers ce site dans le document de configuration IdP du serveur Web que vous avez créé.

- Vous remarquerez que la chaîne de l'URL se termine par

-

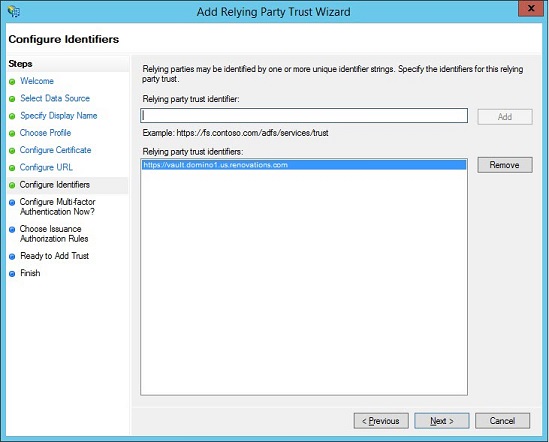

Dans le champ Identificateur d'une partie utilisatrice de confiance de la fenêtre Configurer les identificateurs, saisissez une URL pour identifier le serveur de coffre d'ID, puis cliquez sur Ajouter et Suivant.

Cette URL doit correspondre à celle que vous avez spécifiée dans le champ ID du fournisseur de services du document de configuration d'IdP pour le serveur de coffre d'ID. Par exemple : https://vault.domino1.us.renovations.comRemarque : Cette URL est uniquement utilisée en tant qu'identificateur, et non pas pour les connexions HTTP.

- Cliquez sur Suivant pour ignorer la fenêtre Configurer l'authentification à plusieurs facteurs maintenant ?

- Dans la fenêtre Choisir les règles d'autorisation d'émission, sélectionnez Autoriser tous les utilisateurs à accéder à cette partie de confiance et cliquez sur Suivant.

- Dans la fenêtre Prêt à ajouter une partie de confiance, cliquez sur Suivant.

- Dans la fenêtre Terminer, sélectionnez Ouvrir la boîte de dialogue Modifier les règles de réclamation pour cette partie de confiance lors de la fermeture de l'assistant et cliquez sur Fermer.

- Si la boîte de dialogue Modifier les règles de réclamation ne s'ouvre pas lors de la fermeture de l'assistant, cliquez avec le bouton droit sur le nom de la partie utilisatrice de confiance que vous avez créée, puis sélectionnez Modifier les règles de réclamation...

- Dans la boîte de dialogue Modifier les règles de réclamation, cliquez sur Ajouter une règle.

- Dans la boîte de dialogue Sélectionner le modèle de règle, sélectionnez Envoyer les attributs LDAP en tant que réclamations, puis cliquez sur Suivant.

-

Complétez la boîte de dialogue Configurer la règle :

- Dans le champ Nom de la règle de réclamation, saisissez EmailAddressToNameID.

- Dans le champ Magasin d'attributs, sélectionnez Active Directory.

- Dans le champ Attribut LDAP, sélectionnez Adresses e-mail.

- Dans le champ Type de réclamation sortante, sélectionnez ID de nom.

- Cliquez sur Terminer.

- Dans la boîte de dialogue Modifier les règles d'émission, cliquez sur Appliquer, puis sur OK.

-

Dans le dossier :