SAML 2.0 と統合するように BigFix を構成する方法

SAML ID プロバイダーと BigFix サーバーを構成する方法。

統合を構成する前に、以下を確認してください。

- BigFix サーバーが、ID プロバイダーのログイン・ページ用の URL で使用されているホスト名を解決できる。

- ID プロバイダー (ADFS サーバー、またはサポートされている他のタイプの SAML 認証プロバイダー) が、Web UI、Web レポート、および BigFix コンソールと通信するために使用されるリダイレクト URL で指定されている BigFix ルート・サーバーのホスト名を解決できる。

- Web UI は有効かつアクティブである。

全体的な構成は、以下の 2 つの部分から成ります。

- 明示的な 2 要素認証用の SAML ID プロバイダーの構成。これは、ID プロバイダー管理者の責任下で行います。この部分については、以下を確認してください。

- リダイレクト URL が、インデックス付きの証明書利用者信頼に、バインディング HTTPS_POST を使用して以下の形式で追加されている。

https://<WebUI_server>/saml(Web UI サーバーの場合。ポート 443 で listen していると想定)https://<Web_Reports_server>:8083/saml(各 Web レポート・サーバーの場合。ポート 8083 で listen していると想定)https://<Bigfix_server>:52311/saml(BigFix コンソールの場合)注: ID プロバイダーが ADFS である場合、ADFS の証明書利用者信頼のプロパティーの「エンドポイント」タブに SAML アサーション・コンシューマー・エンドポイントとしてリダイレクト URL を追加する必要があります。 - ID プロバイダー構成で、ログイン設定が FORMS ログイン用に設定されている必要があります。

- スマート・カード認証を使用する予定の場合は、ID プロバイダーが多要素認証を使用するように正しく構成されていることを確認してください。例えば、ADFS を使用する場合は、グローバル認証ポリシー構成で、証明書認証と Windows 認証 (Windows 統合認証を使用する場合) の間で少なくとも 1 つが有効になっていることを確認してください。

- Active Directory ユーザー認証の場合、ID プロバイダーの要求規則を以下のように設定します。

- 属性ストア:

- Active Directory

- 発信要求タイプへの LDAP 属性のマップ:

-

- LDAP 属性: User-Principal-Name

- 発信要求: 名前 ID

- リダイレクト URL が、インデックス付きの証明書利用者信頼に、バインディング HTTPS_POST を使用して以下の形式で追加されている。

- BigFix サーバーが SAML 認証を使用できるようにするための構成。これは、マスター・オペレーター (MO) および Web レポート管理者の責任下で行います。このタスクを実行するには、以下の手順を実行します。

- BigFix コンソールで Active Directory を使用して LDAP を構成します。詳しくは、『Windows サーバーと Active Directory との統合』を参照してください。

- LDAP オペレーターを定義します。詳しくは、『LDAP オペレーターの追加』を参照してください。

- Web レポートのユーザー管理ページで Web レポートの LDAP オペレーターを定義します。

- 「管理」ページにアクセスして、SAML 2.0 との統合を構成します。

- Web UI サーバーにログインします。

- Web UI がポート 443 で listen している場合:

https://<WebUI_server> - Web UI が 443 以外のポートで listen している場合:

https://<WebUI_server>:<webui_port_number>

- Web UI がポート 443 で listen している場合:

- 管理者ページを開きます。

- Web UI がポート 443 で listen している場合:

https://<WebUI_server>/administrator - Web UI が 443 以外のポートで listen している場合:

https://<WebUI_server>:<webui_port_number>/administrator

- Web UI がポート 443 で listen している場合:

- Web UI サーバーにログインします。

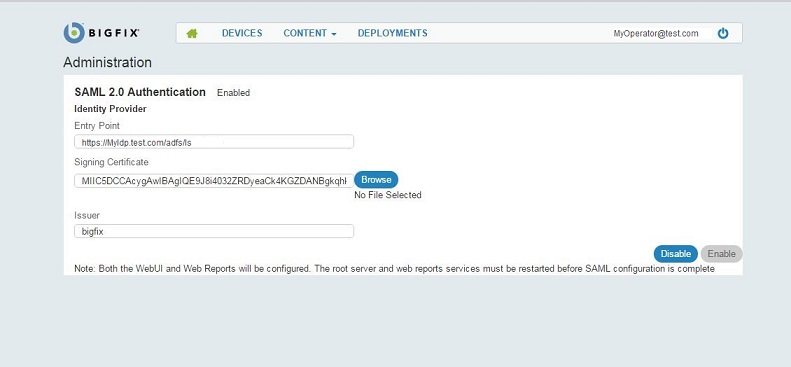

- 「管理」ページで、以下を指定します。

- エントリー・ポイント:

- ID プロバイダーのログイン URL。オペレーターがログインに使用できる URL で、オペレーターはここから Web UI または Web レポートにリダイレクトされます (例:

https://<idp_fqdn>/adfs/ls)。 - 署名証明書:

- 証明書ファイルを参照するか、Base-64 エンコード X.509 (.CER) 形式の ID プロバイダー証明書のキーをこのフィールドに貼り付けます。

- 発行者:

- ID プロバイダーの ID をテキスト形式で入力します。例えば「BigFix」です。ADFS 構成を構成している場合、この値は ADFS 証明書利用者 ID 設定と一致している必要があります。

- すべてのフィールドに入力したら、「有効化」 をクリックします。

- WebUI が別のリモート・サーバーにインストールされている場合は、WebUI 証明書の件名と一致することを確認し、BigFix サーバー・コンピューターの

_WebUI_AppServer_Hostnameキーを、WebUI がインストールされているコンピューター (WebUI サーバー・コンピューター) のホスト名、完全修飾ドメイン・ネーム (FQDN)、または IP アドレスに設定します。デフォルトの WebUI ポートが変更された場合 (_WebUIAppEnv_APP_PORT) は、新しい WebUI ポートを使用するように BigFix サーバー・コンピューターの_WebUI_Monitor_Portキーを設定する必要があります。注: WebUI サーバーのポート (デフォルトの HTTPS 5000) が BigFix ルート・サーバーから到達可能であることを確認してください。 - Web ベースのシングル・サインオン (SSO) 認証方式を有効にする場合は、WebUI マシンで _WebUIAppEnv_SAML_SSO_ENABLE キーを 1 に設定します。

- SAML 認証方式としてスマート・カードの使用を有効にする場合は、WebUI サーバー・コンピューターで、

_WebUIAppEnv_SAML_AUTHNCONTEXT設定を以下の 2 つの値のいずれかに設定します。urn:oasis:names:tc:SAML:2.0:ac:classes:TLSClient(ID プロバイダーが Transport Layer Security (TLS) 暗号プロトコルを使用するように設定されている場合)。urn:federation:authentication:windows(ID プロバイダーが統合 Windows 認証 (IWA) を使用するように設定されている場合)。

- BigFix ルート・サーバーを再始動します。

- BigFix Web レポート・サービスを再始動します。

- WebUI サービスを再起動します。

上記の手順が正常に実行されたら、これらのサービスのすべての LDAP オペレーターを、構成された ID プロバイダーを介して認証する必要があります。

管理者は「管理」ページを使用して、既存の構成を更新することもできます。

注: これらの手順を完了した後、BigFix コンソールにログオンする際のエラーを防ぐ処置として、分数で指定される

_BESDataServer_AuthenticationTimeoutMinutes 構成設定に 5 分を超える値を設定してください。