Windows サーバーと Active Directory との統合

既存の Active Directory をコンソールに追加する方法。

次のステップに従ってください。

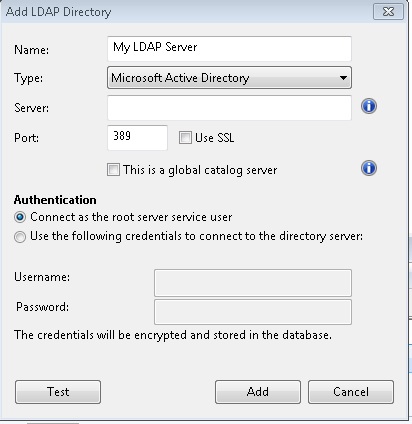

- 「ツール」メニューで「LDAP ディレクトリーの追加」を選択します。「LDAP ディレクトリーの追加」 ダイアログが表示されます。

- Active Directory の名前を入力し、「種類」プルダウンから 「Microsoft Active Directory」 が選択されていることを確認します。

- 「サーバー」 に、サーバーのホスト名、IP アドレス、または完全修飾ドメイン名を入力します。

- セキュア接続 (SSL) を構成する場合は、「SSL の使用」をクリックします。

- Active Directory フォレスト全体にアクセスする場合は、「これはグローバル・カタログ・サーバーです」 をクリックします。

- ボタンをクリックして、ルート・サーバーのサービス・ユーザーとして接続するか、または資格情報を使用して接続します。資格情報を使用して接続することを選択した場合は、Active Directory の 「ユーザー名」 と 「パスワード」 を入力します。

- 「テスト」 をクリックして、入力した情報が正しいこと、および Active Directory サーバーへの接続を確立できることを確認します。

- 「追加」をクリックして、Active Directory の設定を完了します。

注: LDAP サーバーを「Microsoft Active Directory」として追加する場合は、LDAP サーバー上で、各ユーザーの「ユーザーのログイン名」に対応する

UserPrincipalName 属性を定義していることを確認してください。この属性値は、各ユーザー認証用に BigFix コンソールで使用されます。これで Active Directory サーバーの設定が完了し、コンソールで使用できるようになります。

Windows でのみ実行される BigFix サーバーの AD ドメイン/フォレスト機能レベル

BigFix 10.0.7 は、以下の構成で SSL を使用する AD ドメイン/フォレスト機能環境で完全にサポートされています。

- BES サーバーは Windows でのみ実行する必要があります。

- Active Directory Windows 2016 または 2019 は、2016 ドメイン機能レベルで定義され、パッチ・レベルが更新されています。

- グローバル・カタログがインストールされているすべての Active Directory。

- ルート・ドメインにインストールされているエンタープライズ認証機関。

- 以下の特性を持つ CA の証明書を作成します。

- さまざまなドメイン拡張子を持つ AD フォレスト (例: ルート・ドメインの BIGFIX.ACME.COM と子ドメインの CHILD.BIGFIX.ACME.COM) では、ドメイン名の共通部分を考慮し、「*」で始まる共通名を持つ証明書を作成します (以下に例を示します)。

CN = *.BIGFIX.ACME.COM - 次に、同じ証明書で DNS を定義し、すべての AD サーバーをリストします。これにより、作成された証明書の「詳細」タブには、値を含む「所有者代替名」フィールドが表示されます (以下に例を示します)。

DNS Name=MyRootAD.BIGFIX.ACME.COMDNS Name=MyChildAD.CHILD.BIGFIX.ACME.COM

- さまざまなドメイン拡張子を持つ AD フォレスト (例: ルート・ドメインの BIGFIX.ACME.COM と子ドメインの CHILD.BIGFIX.ACME.COM) では、ドメイン名の共通部分を考慮し、「*」で始まる共通名を持つ証明書を作成します (以下に例を示します)。

証明書は、SAN リストのすべての Active Directory にロードする必要があります。

このシナリオは、Active Directory にインストールされた DNS で認証されました。