BigFix ユーザーの観点から見た変更内容

BigFix ユーザー・インターフェースの観点から見て、この機能拡張が影響を及ぼすのは認証のみです。

LDAP ユーザーに対する SAML 認証を有効にした後:

- LDAP オペレーター:

- SAML ID プロバイダーのみから Web UI および Web レポートへの認証を行う必要があります。このためには、以下の URL にアクセスします。

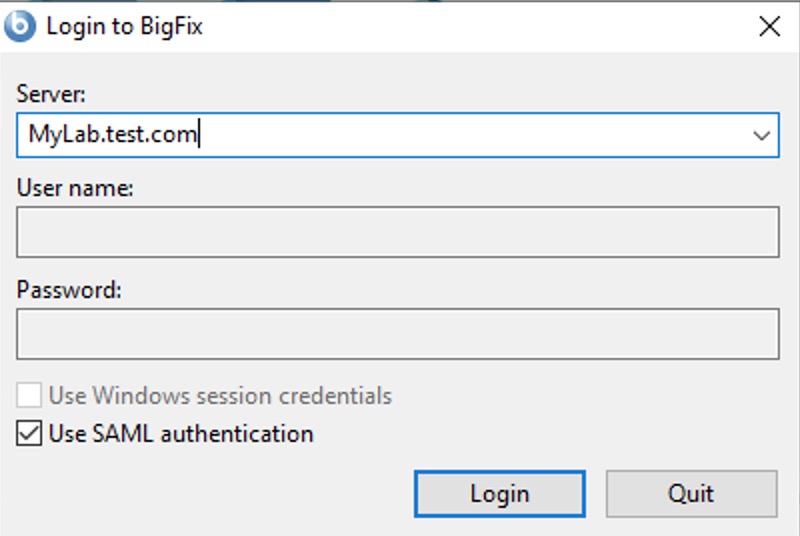

https://<WebUI_server>(Web UI サーバーの場合。ポート 443 を使用していると想定)https://<Web_Reports_server>:8083(各 Web レポート・サーバーの場合。ポート 8083 を使用していると想定)注: Web UI および Web レポートからログアウトするためのボタンおよびリンクは、これらのユーザーをあるページにリダイレクトします。そのページで「再認証」ボタンをクリックすると、IdP のログイン・タイムアウトにならない限り、再度ログオンしなくても、Web UI ページおよび Web レポート・ページに戻ることができます。ログイン・タイムアウトの場合は、IdP のログイン・ページに戻されます。 - BigFix サーバーが SAML V2.0 と統合するように構成されている場合、コンソール・ログイン・パネルで「SAML 認証を使用する」チェック・ボックスを有効にする必要があります。

選択内容は、今後のログイン要求のために、BigFix によって自動的に検証され保存されます。

- SAML ID プロバイダーのみから Web UI および Web レポートへの認証を行う必要があります。このためには、以下の URL にアクセスします。

- ローカルの非 LDAP オペレーター:

- 以下の通常のログイン URL にアクセスして、Web UI または Web レポートにログインします。

https://<WebUI_server>/login(Web UI がポート 443 に設定されていると想定)https://<Web_Reports_server>:8083/login(各 Web レポート・サーバーの場合。Web レポートがポート 8083 に設定されていると想定) - 通常のログイン・パネルから BigFix コンソールにログインします。その際、「SAML 認証を使用する」チェック・ボックスが選択されていないことを確認してください。注: 環境内で SAML が有効化されていない場合は、「SAML 認証を使用する」チェック・ボックスがグレーで表示されます。

- 以下の通常のログイン URL にアクセスして、Web UI または Web レポートにログインします。

SAML が構成され有効化された後で初めて、ローカルの 非 LDAP ユーザーが API を使用してログインできるようになります。4-Eye 認証の承認者はローカル・アカウントでなければなりません。