Configuration de Microsoft ADFS pour SAML-SSO dans AppScan Enterprise

Vous pouvez configurer le service ADFS (Active Directory Federation Service) pour l'authentification des utilisateurs via la méthode de connexion SAML-SSO. ADFS permet aux utilisateurs d'un bout à l'autre des limites de l'organisation d'accéder aux applications sur les systèmes d'exploitation Windows Server à l'aide d'un seul ensemble de données d'identification de connexion. ADFS utilise un modèle d'autorisation de contrôle d'accès basé sur les réclamations pour maintenir la sécurité des applications et mettre en œuvre l'identité fédérée.

Avant de commencer

- Vous devez avoir un compte administrateur de domaine Active Directory.

- Vous devez disposer d'un certificat de confiance public pour l'authentification du serveur SSL afin de configurer ADFS.

- Vous devez avoir accompli les tâches suivantes :

- Installez AppScan Enterprise version 10.0.6 sur votre système à l'aide d'Active Directory. Voir Installation.

- Configurez le fichier de propriétés SAML avec l'URL de connexion et l'ID entité SP. Voir Activation du fournisseur de services SAML.

Procédure

-

Sélectionnez Gestionnaire de services > Outils > Gestion ADFS, sélectionnez Ajouter une partie utilisatrice de confiance et complétez les étapes suivantes :

- Sélectionnez Au courant des réclamations, puis cliquez sur Suivant.

- Dans Sélectionner une source de données, sélectionnez Entrer manuellement les données relatives au partenaire qui répond, puis cliquez sur Suivant.

- Dans Spécifiez le nom d'affichage, saisissez Nom d'affichage comme dans ASE (n'importe quel nom), puis cliquez sur Suivant.

- Dans Configurer le certificat, cliquez sur Suivant.

- Dans Configurer l'URL :

- Sélectionnez Activer le support pour le protocole SAML 2.0 WebSSO.

- Dans le champ URL du service SAML 2.0 SSO de la partie de confiance, saisissez :

https://<host_name>:<port_number>/<ase_instance_name>/api/saml - Cliquez sur Suivant.

- Dans Configurer l'identificateur :

- Dans le champ Identificateur d'une partie utilisatrice de confiance, entrez :

https://<host_name>:<port_number>/<ase_instance_name>/metadata.jsp - Sélectionnez Ajouter.

- Cliquez sur Suivant.

- Dans le champ Identificateur d'une partie utilisatrice de confiance, entrez :

- Dans Choisir une stratégie de contrôle d'accès, sélectionnez Autoriser tout le monde, puis cliquez sur Suivant.

- Dans Prêt à ajouter une partie de confiance, accédez à l'onglet Avancé et vérifiez que Algorithme de hachage sécurisé a pour valeur "SHA-256".

- Cliquez sur Terminer.

-

Configuration des réclamations :

- Sélectionnez Nom d'affichage de la partie de confiance (par exemple ASE), puis cliquez sur Editer la politique d'émission des réclamations.

- Dans Editer la stratégie d'assurance de réclamation, sélectionnez Ajouter une règle.

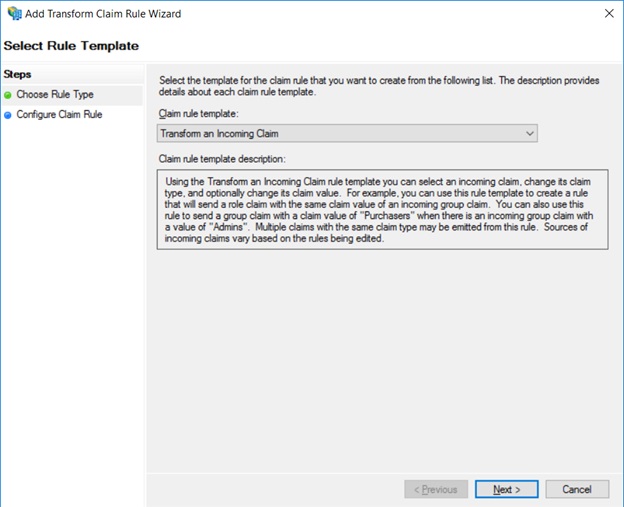

- Dans l'écran Sélectionner le modèle de règle, pour Modèle de règle de revendication, sélectionnez Envoyer l'attribut LDAP comme réclamation, puis cliquez sur Suivant.

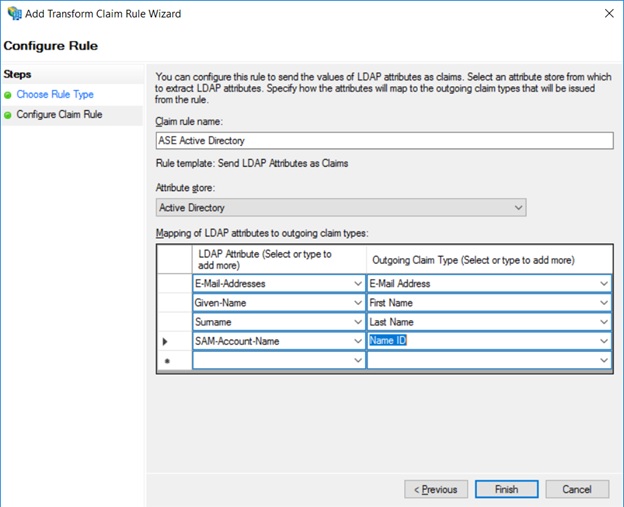

- Dans Configurer la règle de réclamation, fournissez le nom de la règle de réclamation (exemple : "ASE Active Directory").

- Dans Magasin d'attributs, sélectionnez Active Directory.

- Mappez les attributs SAM-Account-Name à ID de nom, comme indiqué ci-dessous.

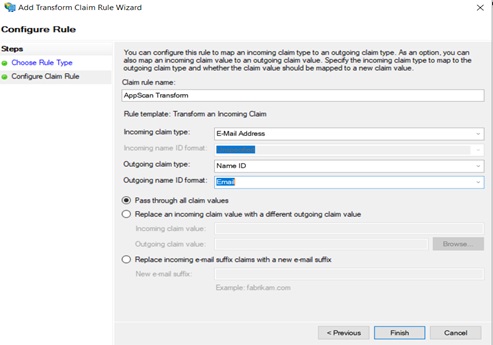

- Sélectionnez à nouveau Editer la stratégie d'assurance de réclamation et, dans Choisir le type de règle, sélectionnez Transférer une chaîne entrante.

- Dans Configurer la règle de réclamation, saisissez un nom pour la règle et les détails suivants :

- Type de réclamation entrante : Adresse e-mail

- Type de réclamation sortante : ID de nom

- Format de l'ID de nom sortant : Adresse e-mail

- Sélectionnez Passer toutes les valeurs de revendication, puis cliquez sur Terminer.