ADFS 3.0 で Web サーバー用に証明書利用者信頼をセットアップする

SAML 認証に参加する Domino Web サーバー用に Relying Party Trust を ADFS 3.0 にセットアップするには、この手順を使用します。

手順

- ADFS から、 を選択します。

- [証明書利用者信頼] フォルダにナビゲートします。

- を選択します。

- [開始] をクリックして、[証明書利用者信頼の追加] ウィザードを実行します。

-

[データ ソースの選択] ウィンドウで、[証明書利用者についてのデータをファイルからインポートする] を選択し、対応する Web サーバー IdP 設定文書からエクスポートした ServiceProvider.xml ファイルを選択します。その後、[次へ] をクリックします。

注: ServiceProvider.xml ファイルからインポートすると、手順 6 ~ 10 の値が自動的に取り込まれます。[証明書利用者についてのデータを手動で入力する] を選択した場合は、これらの値を自分で入力します。

- [Select Display Name] ウィンドウで、サービスプロバイダを表す [表示名] を入力します。例えば、「Domino Renovations Web サイト」とします。「次へ」 をクリックします。

- [プロファイルの選択] ウィンドウで、[AD FS プロファイル] を選択し、[次へ] をクリックします。

-

[証明書の構成] ウィンドウで、[次へ] をクリックします。

-

[URL の構成] ウィンドウで、[SAML 2.0 WebSSO プロトコルのサポートを有効にする] を選択します。[証明書利用者 SAML 2.0 SSO サービスの URL] で、以下の URL を入力します。

https://<host>/names.nsf?SAMLLogin<host> は、統合ログインに参加する Domino Web サーバーの DNS ホスト名です。例:https://mail.us.renovations.com/names.nsf?SAMLLogin- ホスト名は、作成した Web サーバー IdP 設定文書の [ホスト名またはこのサイトにマップされたアドレス] フィールドに指定されているホスト名に一致する必要があります。

- 信頼文書ごとに 1 台の Web サーバーホストのみを指定できます。ロードバランサまたはスプレーヤの背後に複数の Web サーバーホストがある場合は、ここにそのロードバランサまたはスプレーヤのホスト名を指定します。ロードバランサやスプレーヤがない場合は、この手順を繰り返し、Web サーバーごとに個別の信頼文書を作成します。

- 信頼文書がある Web サーバーごとに、対応する IdPcat 設定文書が必要です。

![Web サーバーの [URL の構成] ウィンドウにある [証明書利用者 SAML 2.0 SSO サービスの URL]](secu_trust_config_url_web.jpg)

-

[識別子の構成] ウィンドウで、[証明書利用者信頼の識別子] フィールドに、Web サーバーを識別する URL を入力し、[追加]、[次へ] の順にクリックします。

この URL は、Web サーバー IdP 設定文書の [サービスプロバイダ ID] フィールドに指定したものに一致する必要があります。例: https://mail.us.renovations.com注: この URL は、識別子としてのみ使用され、HTTP 接続には使用されません。

![Web サーバーの [識別子の構成] ウィンドウにある [証明書利用者信頼の識別子]](secu_trust_config_identifiers_web.jpg)

- [次へ] をクリックして、[今すぐ多要素認証を構成しますか?] ウィンドウをスキップします。

- [発行承認規則の選択] ウィンドウで、[すべてのユーザーに対してこの証明書利用者へのアクセスを許可する] を選択し、[次へ] をクリックします。

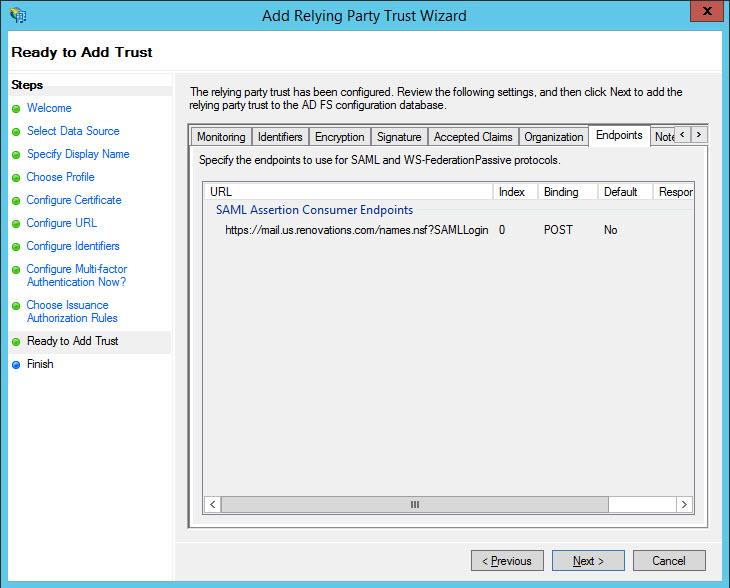

- [信頼の追加の準備完了] ウィンドウで、[次へ] をクリックします。

- [完了] ウィンドウで、[Open the Edit Claim Rules dialog for this relying party trust when the wizard closes] を選択し、[閉じる] をクリックします。

- ウィザードを閉じたときに [要求規則の編集] ダイアログが開いていない場合は、作成した証明書利用者信頼の名前を右クリックし、[要求規則の編集...] を選択します。

- [要求規則の編集] ダイアログで、[規則の追加] をクリックします。

- [規則テンプレートの選択] ダイアログで、[規則の種類の選択] に対して [LDAP 属性を要求として送信] を選択し、[次へ] をクリックします。

-

[規則の構成] ダイアログボックスに必要な情報を入力します。

- [要求規則名] に「EmailAddressToNameID」と入力します。

- [属性ストア] で [Active Directory] を選択します。

- [LDAP 属性] で [E-Mail-Addresses] を選択します。

- [出力方向の要求の種類] で [名前 ID] を選択します。

- [完了] をクリックします。

- [要求規則の編集] ダイアログで、[適用] をクリックし、[OK] をクリックします。

-

フォルダーで、次の手順を実行します。