ADFS 3.0에서 웹 서버의 신뢰 당사자 트러스트 설정

이 절차에 따라 ADFS 3.0에서 SAML 인증에 참여하는 Domino 웹 서버의 신뢰 당사자 트러스트를 설정합니다.

프로시저

- ADFS에서 를 선택합니다.

- 신뢰 당사자 트러스트 폴더로 이동합니다.

- 를 선택합니다.

- 시작을 클릭하여 신뢰 당사자 트러스트 추가 마법사를 실행합니다.

-

데이터 소스 선택 창에서 파일에서 신뢰 당사자에 대한 데이터 가져오기를 선택하고, 해당하는 웹 서버 IdP 환경 설정 문서에서 내보낸 ServiceProvider.xml 파일을 선택합니다. 그리고 다음을 클릭합니다.

주: ServiceProvider.xml 파일에서 가져오면 6~10단계의 값이 자동으로 채워집니다. 수동으로 신뢰 당사자 관련 데이터 입력을 선택하는 경우에는 이러한 값을 직접 입력합니다.

- 표시 이름 선택 창에 서비스 제공자를 나타내는 표시 이름(예: Domino Renovations 웹 사이트)을 입력합니다. 다음을 클릭합니다.

- 프로필 선택 창에서 AD FS 프로필을 선택하고 다음을 클릭합니다.

-

인증서 구성 창에서 다음을 클릭합니다.

-

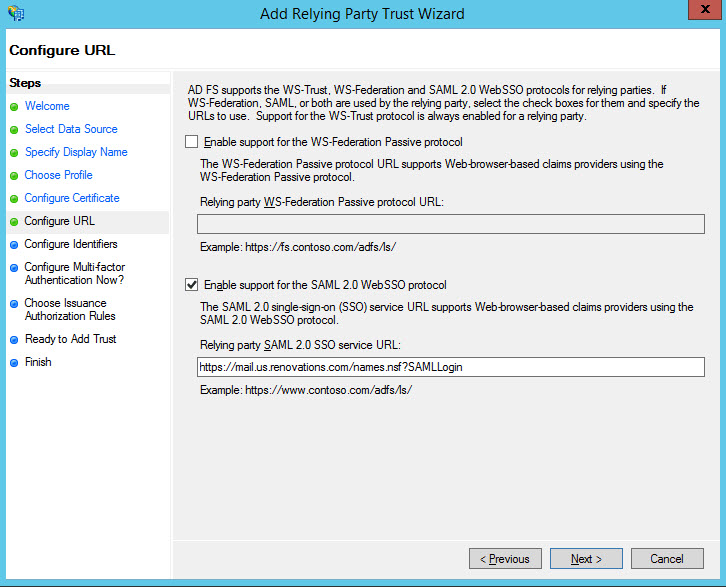

URL 구성 창에서 SAML 2.0 WebSSO 프로토콜 지원 사용을 선택합니다. 신뢰 당사자 SAML 2.0 SSO 서비스 URL에 다음 URL을 입력합니다.

https://<host>/names.nsf?SAMLLogin여기서 <host>는 연합 로그인에 참여할 Domino 웹 서버의 DNS 호스트 이름입니다. 예를 들어, 다음과 같습니다.https://mail.us.renovations.com/names.nsf?SAMLLogin- 이 호스트 이름은 작성하는 웹 서버 IdP 환경 설정 문서의 이 사이트에 매핑된 호스트 이름 또는 주소 필드에 지정된 호스트 이름과 일치해야 합니다.

- 트러스트 문서당 웹 서버 호스트를 하나만 지정할 수 있습니다. 로드 밸런서나 sprayer 뒤에 여러 웹 서버 호스트가 있는 경우에는 여기에 로드 밸런서나 sprayer 호스트 이름을 지정합니다. 로드 밸런서나 sprayer가 없는 경우에는 이 절차를 반복하여 웹 서버마다 별도의 트러스트 문서를 만듭니다.

- 트러스트 문서가 있는 각 웹 서버에 해당하는 IdPcat 환경 설정 문서가 필요합니다.

-

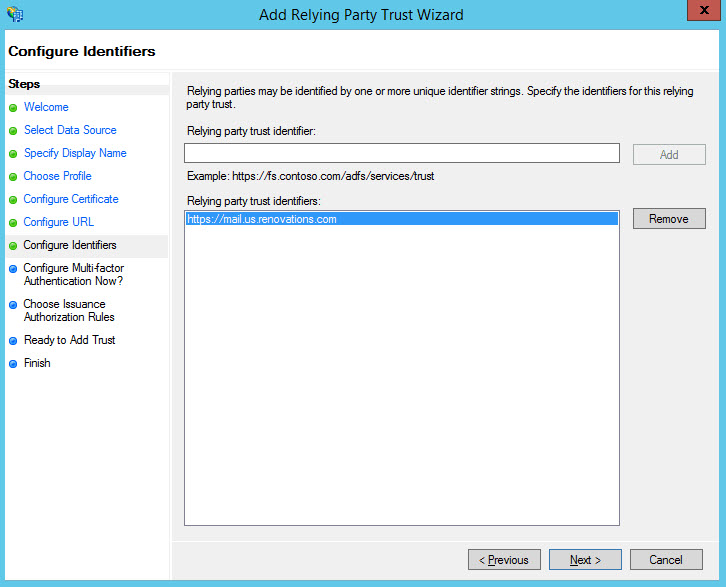

식별자 구성 창에서 신뢰 당사자 트러스트 식별자 필드에 앱 서버를 식별하는 URL을 입력한 후 추가와 다음을 클릭합니다.

이 URL은 웹 서버 IdP 환경 설정 문서의 서비스 제공자 ID 필드에 지정하는 URL과 일치해야 합니다. 예를 들어, 다음과 같습니다. https://mail.us.renovations.com주: 이 URL은 식별자로만 사용되며 HTTP 연결에는 사용되지 않습니다.

- 다음을 클릭하여 지금 다단계 인증을 구성하시겠습니까? 창을 건너뜁니다.

- 발급 권한 부여 규칙 선택 창에서 모든 사용자가 이 신뢰 당사자에 액세스할 수 있도록 허용을 선택하고 다음을 클릭합니다.

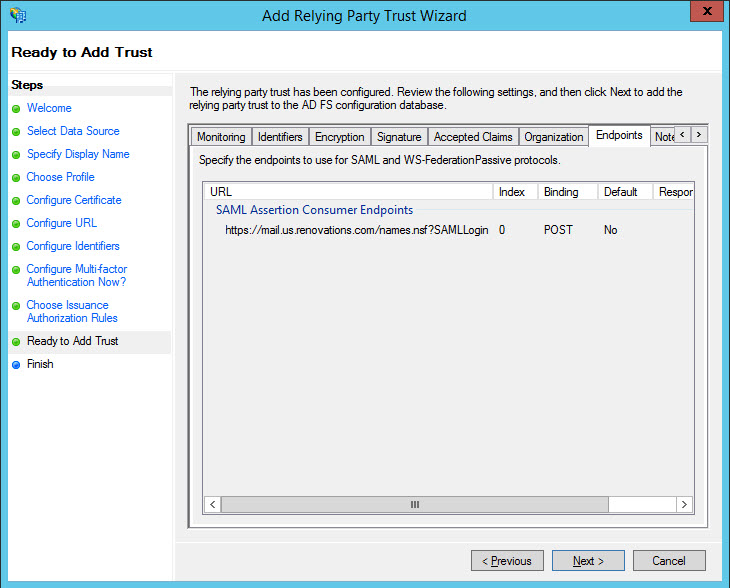

- 트러스트 추가 준비 완료 창에서 다음을 클릭합니다.

- 마침 창에서 마법사를 닫을 때 이 신뢰 당사자 트러스트의 클레임 규칙 편집 대화 상자 열기를 선택하고 닫기를 클릭합니다.

- 마법사를 닫을 때 클레임 규칙 편집 대화 상자가 열리지 않으면 만든 신뢰 당사자 트러스트의 이름을 마우스 오른쪽 단추로 클릭하고 클레임 규칙 편집...을 선택합니다.

- 클레임 규칙 편집 대화 상자에서 규칙 추가를 클릭합니다.

- 규칙 템플리트 선택 대화 상자의 규칙 유형 선택에서 LDAP 특성을 클레임으로 보내기를 선택하고 다음을 클릭합니다.

-

다음과 같이 규칙 구성 대화 상자를 완료합니다.

- 클레이임 규칙 이름에 EmailAddressToNameID를 입력합니다.

- 특성 저장소에서 Active Directory를 선택합니다.

- LDAP 특성에서 E-Mail-Addresses를 선택합니다.

- 나가는 클레임 유형에서 이름 ID를 선택합니다.

- 완료를 누르십시오.

- 클레임 규칙 편집 대화 상자에서 적용과 확인을 클릭합니다.

-

폴더에서 다음을 수행합니다.