针对 AppScan Enterprise 中的 SAML-SSO 配置 Microsoft ADFS

您可以通过 SAML-SSO 登录方法来配置 Active Directory Federation Service (ADFS) 进行用户认证。ADFS 允许用户使用一组登录凭证跨组织访问 Windows 服务器操作系统上的应用程序。ADFS 使用基于声明的访问控制授权模型来维护应用程序安全性和实现联合身份。

开始之前

- 您必须拥有 Active Directory 域管理员帐户。

- 您必须拥有用于 SSL 服务器认证的公共信任证书,以配置 ADFS。

- 您必须已完成下列任务:

- 已在您的系统上使用 Active Directory 安装 AppScan Enterprise V10.0.6。请参阅正在安装。

- 已使用登录 URL 和 SP 实体标识配置 SAML 属性文件。请参阅启用 SAML 服务提供者。

过程

-

转至服务管理器 > 工具 > ADFS 管理,选择添加依赖方信任,然后完成以下步骤:

- 选择声明感知,然后单击下一步。

- 在选择数据源中,选择手动输入有关应答伙伴的数据,然后单击下一步。

- 在指定显示名称中,按 ASE(任何名称)输入显示名称 ,然后单击下一步。

- 在配置证书中,单击下一步。

- 在配置 URL 中:

- 选择启用对 SAML 2.0 WebSSO 协议的支持

- 在依赖方 SAML 2.0 SSO 服务 URL 字段中,输入:

https://<host_name>:<port_number>/<ase_instance_name>/api/saml - 单击下一步。

- 在配置标识中:

- 将依赖方信任标识输入为:

https://<host_name>:<port_number>/<ase_instance_name>/metadata.jsp - 选择添加。

- 单击下一步。

- 将依赖方信任标识输入为:

- 在选择访问控制策略中,选择允许所有人,然后单击下一步。

- 在准备添加信任中,转至高级选项卡,并验证安全散列算法是否为“SHA-256”。

- 单击完成。

-

声明配置:

- 选择依赖方显示名称(例如 ASE),然后单击编辑声明发布策略。

- 在编辑声明发布策略中,选择添加规则。

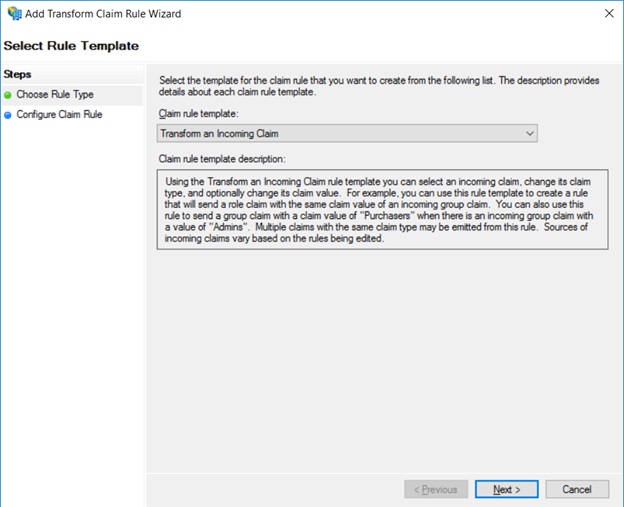

- 在选择规则类型屏幕中,对于声明规则模板,选择发送 LDAP 属性作为声明,然后单击下一步。

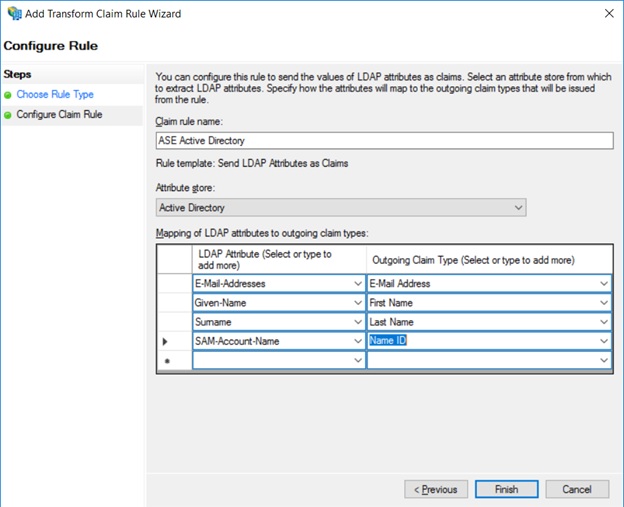

- 在配置声明规则中,提供声明规则名称(例如:“ASE Active Directory”)。

- 在属性存储中,选择 Active Directory。

- 将 SAM-Account-Name 属性映射到名称标识,如下所示。

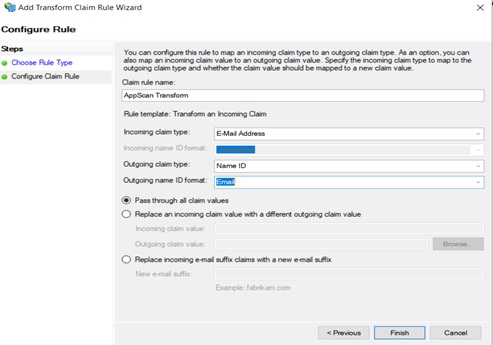

- 再次选择编辑声明发布策略,在选择规则类型中,选择传输传入链。

- 在配置声明规则中,输入规则的名称以及以下详细信息:

- 传入声明类型:电子邮件地址

- 外发声明类型:名称标识

- 外发名称标识格式:电子邮件

- 选择传递所有声明值,然后单击完成。