Vault のセットアップ

Vault は BigFix が使用するオープン・ソースのシークレット・エンジンで、UI、CLI、HTTP API を使用してシークレットやその他の機密データを保護するトークン、パスワード、証明書、暗号キーへのアクセスを保護、保存、厳密に制御します。

このタスクについて

Vault について詳しくは、HashiCorp による https://www.vaultproject.io/ を参照してください。

- ユーザーは独自の Vault インスタンスをセットアップし、詳細と適切なアクセス・キーを指定して、復元キーの保管、復元キーに関する情報の取得ができます。

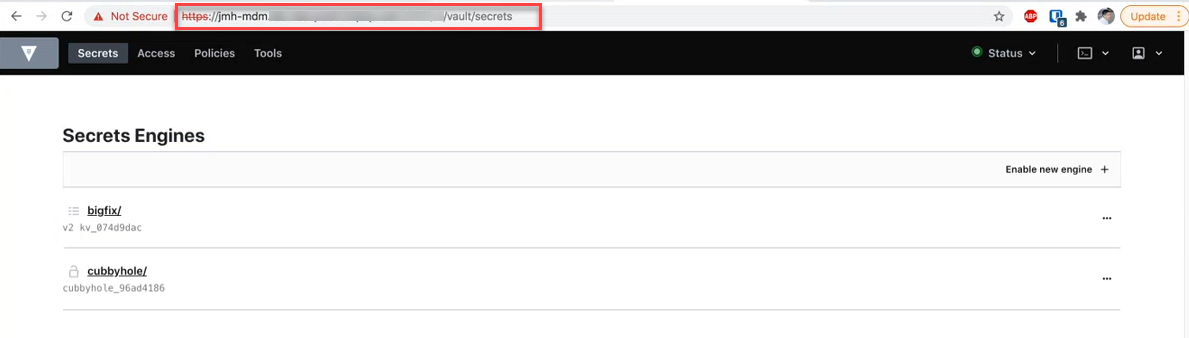

タイプ KV バージョン 2 の「bigfix」という名前のシークレット・エンジンを作成する必要があります。書き込み権限があるユーザーを userpass 認証メソッドを使用して作成する必要があります。ACL ポリシーは以下のとおりです。

path "bigfix/data/*" { capabilities = ["create", "update",] } path "bigfix/metadata/*" { capabilities = ["list","read"] }

または

-

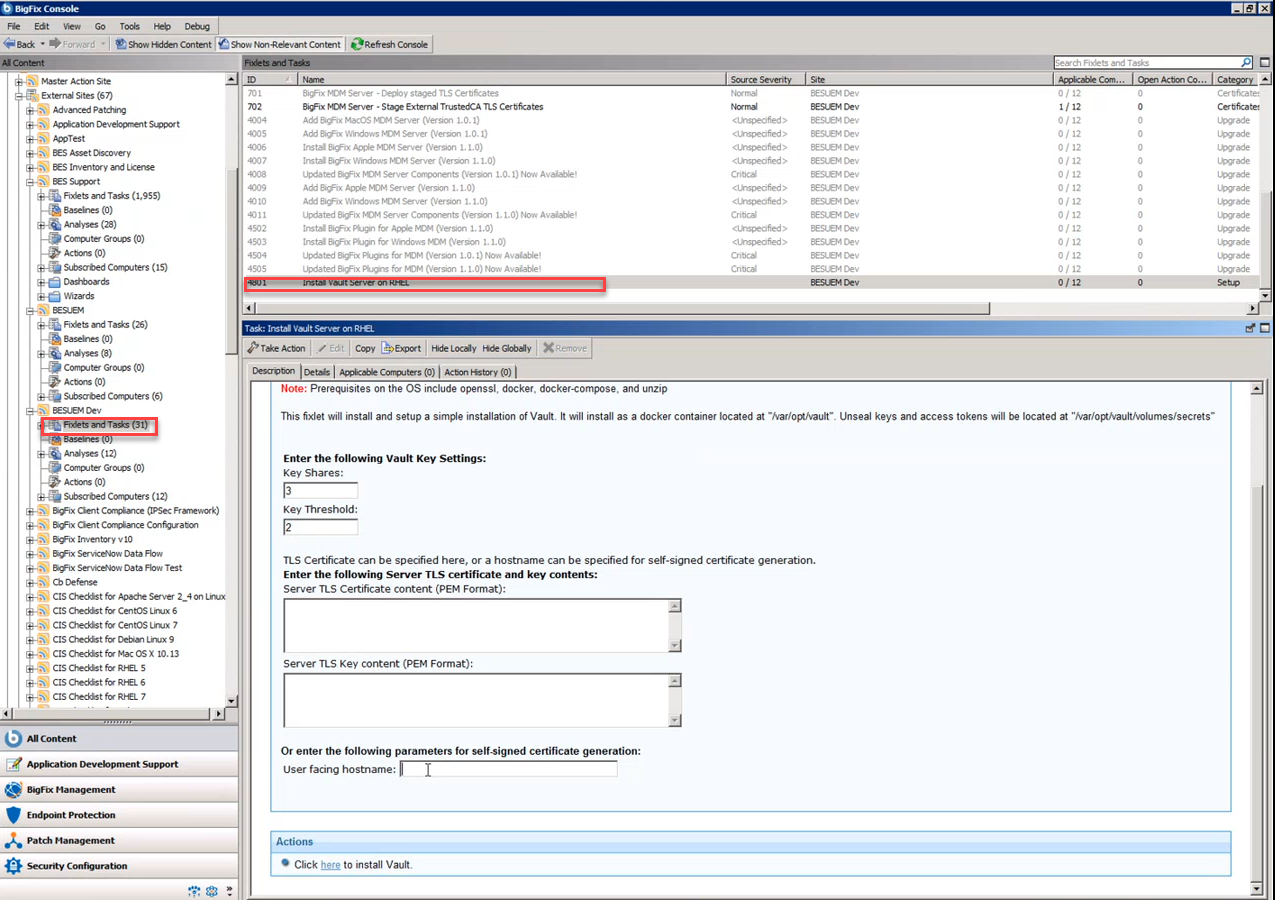

BESUEM サイトから Fixlet を実行して Vault サーバーをインストールすることにより、指定したシステムに Vault をデプロイし、デフォルトのセキュリティー設定をセットアップします。これにより、デフォルトのセキュリティー設定 (指定された保護解除キー、自動での保護解除、自己署名証明書、指定されたもの) を使用して Vault のセットアップが自動化されます。Linux では、Vault は Docker コンテナーとしてデプロイされます。Windows では、Vault はアプリケーションとしてデプロイされ、スケジュール済みタスクはシステムの起動時に開始します。保護解除キーとアクセス・キーはログに記録され、ユーザーはそれらのキーをどこかに保存し、WebUI でプラグイン構成のキー・エスクロー状況の取得用に構成する必要があります。ユーザーは SSL 証明書またはユーザー向けホスト名を提示できます。詳しくは、Fixlet の説明を参照してください。