AppScan Enterprise での SAML-SSO 向けの Microsoft ADFS の構成

SAML-SSO ログイン方式を使用して、Active Directory Federation Service (ADFS) をユーザー認証用に設定できます。ADFS を使用すると、ユーザーは組織の境界を超えて、単一のログイン資格情報セットを使用して Windows Server オペレーティング・システム上のアプリケーションにアクセスできます。ADFS は、要求ベースのアクセス制御許可モデルを使用して、アプリケーションのセキュリティーを維持し、フェデレーテッド ID を実装します。

始める前に

- Active Directory ドメイン管理者アカウントが必要です。

- ADFS を設定するには、SSL サーバー認証用のパブリックに信頼された証明書が必要です。

- 以下のタスクを実行しておく必要があります。

- AppScan Enterprise V 10.0.6 をシステムにインストールした。インストールを参照してください。

- サインオン URL および SP エンティティー ID を使用して SAML プロパティー・ファイルを構成した。SAML サービス・プロバイダーを有効にするを参照してください。

手順

-

「サービス・マネージャー」>「ツール」>「ADFS 管理」に移動し、「証明書利用者信頼の追加」 を選択して、以下の手順を実行します。

- 「要求対応」を選択し、「次へ」をクリックします。

- 「データ・ソースの選択」で、「返信相手に関するデータを手動で入力」を選択し、「次へ」をクリックします。

- 「表示名の指定」で、ASE など (任意の名前) の「表示名」を入力し、「次へ」をクリックします。

- 「証明書の構成」で、「次へ」をクリックします。

- 「URL の構成」で:

- 「SAML 2.0 Web SSO プロトコルのサポートを有効にする」を選択します

- 「証明書利用者 SAML 2.0 SSO サービス URL」フィールドに次を入力します。

https://<host_name>:<port_number>/<ase_instance_name>/api/saml - 「次へ」をクリックします。

- 「識別子の構成」で、以下を行います。

- 「証明書利用者信頼 ID」を次のように入力します。

https://<host_name>:<port_number>/<ase_instance_name>/metadata.jsp - 「追加」を選択します。

- 「次へ」をクリックします。

- 「証明書利用者信頼 ID」を次のように入力します。

- 「アクセス制御ポリシー」を選択し、「すべてのユーザーを許可」を選択し、「次へ」をクリックします。

- 「信頼を追加する準備ができました」で、「詳細」タブに移動し、「セキュア・ハッシュ・アルゴリズム」が「SHA-256」であるか確認します。

- 「完了」をクリックします。

-

要求の構成:

- 「証明書利用者の表示名」 (ASE など) を選択し、「要求発行ポリシーの編集」をクリックします。

- 「要求発行ポリシーの編集」 で、「規則の追加」を選択します。

- 「規則の種類の選択」画面で、「要求規則テンプレート」に対して「LDAP 属性を要求として送信」を選択し、「次へ」をクリックします。

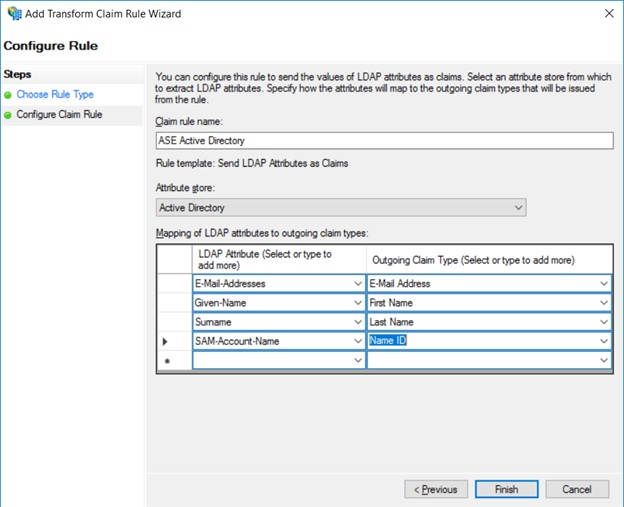

- 「要求規則の構成」で、要求規則名を指定します (例: 「ASE Active Directory」)。

- 「属性ストア」で「Active Directory」を選択します。

- 以下に示すように、SAM-Account-Name 属性を「名前 ID」にマップします。

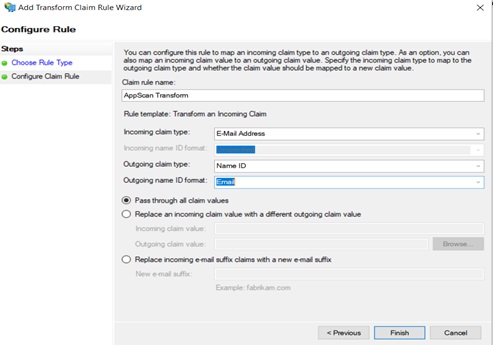

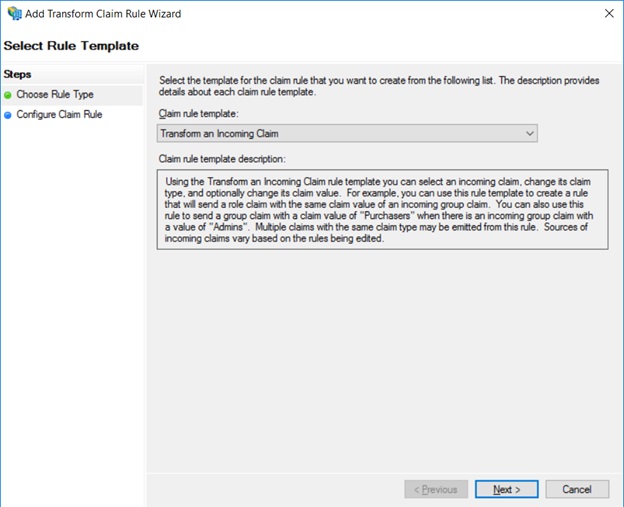

- 「要求発行ポリシーの編集」を再度選択し、「規則の種類の選択」で「着信チェーンの転送」を選択します。

- 「要求規則の構成」で、規則の名前と以下の詳細を入力します。

- 着信要求タイプ: E メール・アドレス

- 発信要求タイプ: 名前 ID

- 発信側名 ID の形式: メール

- 「すべての要求値を経由する」を選択し、「終了」をクリックします。